Como se proteger contra vírus-mineiros

De Tecnologia / / December 19, 2019

Mikhail Kondrashin

diretor técnico Trend Micro na Rússia e na CEI.

O que são vírus, mineiros e que eles estão ameaçados

Em 2017 houve um verdadeiro boom na Rússia criptomoeda. aumento da taxa de Bitcoin e seus análogos chamou a atenção para o tema de fraudes e hackers, que começou a produzir moedas virtuais formas desonestas: vírus apareceu na Internet-mineiros que transformam computadores infectados em um mayningovyh rede fazendas. Com o mundo em uma corda - ele se transforma Mining fazenda gigante com uma enorme capacidade, trazendo dezenas de milhares de dólares mensais.

O esquema de fraude é simples e confiável: vírus Hackers lançamento da Internet que se espalhou através de anexos de e-mail ou sites, fontes de conteúdo para download. Virtuais "mineiros negros" obsess capacidade infectado hacker de computador derramando moedas virtuais, ea vítima - as facturas de electricidade.

Felizmente, o vírus-mineiros não estragar os arquivos no seu computador e roubar dados. Sua tarefa - para utilizar o poder de computação do sistema para suas necessidades. Mas ainda é ruim, especialmente se a rede está infectado com o conjunto da empresa.

Como você pode pegar um vírus-mineiro

1. Através do arquivo de lançamento

Pegar o vírus ao abrir um anexo de uma estranha carta de um remetente desconhecido. Se ele se parece com uma imagem, documento, planilha ou arquivo. Se você recebeu uma carta com um título como "Os salários dos funcionários" não deve ser considerado como se informações confidenciais curioso de cair em suas mãos. Ele é atraente (klikbeytnye) cabeçalhos ajuda o vírus penetrar nos computadores dos usuários ingênuos.

Tentando baixar uma versão rachada da taxa do programa? É provável que os hackers tenham fixado a ele o vírus-mineiro.

2. Depois de uma visita ao site

Graças ao desenvolvimento de tecnologia web pode se tornar uma vítima de mineiros e sem infecção. Por exemplo, a ferramenta CoinHive, que é o script Java, faz com que o mineiro qualquer dispositivo, no qual abriu um site com um script CoinHive integrado. e mynah não apenas o computador, mas também um smartphone ou quaisquer outros dispositivos móveis com acesso à ARM-Internet.

Na maioria das vezes CoinHive colocados em sites onde o usuário passa muito tempo, como os cinemas on-line piratas.

3. Através de vulnerabilidades no sistema

Infelizmente, até mesmo os usuários cautelosos pode pegar um vírus que penetra através vulnerabilidades no sistema operacional. Tudo acontece completamente despercebido.

Por exemplo, o famoso backdoor DoublePulsar, por causa de que milhões de computadores ao redor do mundo foram infectado com um vírus WannaCry, deu à luz a toda uma família de mineiros de vírus penetrou no mesmo Windows by.

Os desenvolvedores de sistemas operacionais (falando principalmente sobre a Microsoft e seu Windows) As planejado para liberar patches ao detectar essas vulnerabilidades. Portanto, o grupo de risco inclui pessoas que fundamentalmente não instalar a atualização no seu computador ou fazê-lo mais tarde.

4. Através da extensão do navegador

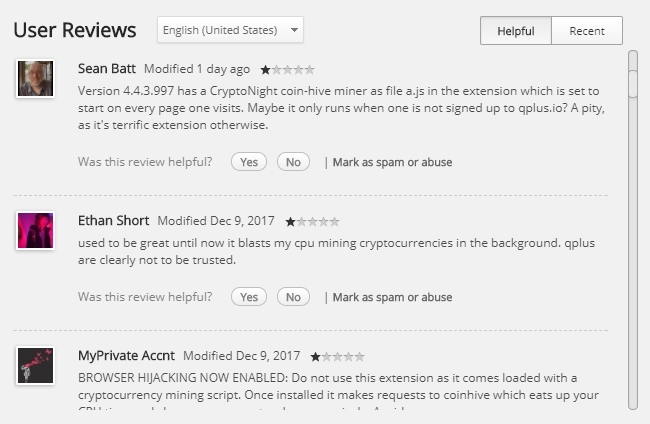

Seis meses atrás, a Internet tem abalado a história da expansão do Arquivo Poster para o navegador Chrome, projetada para o trabalho confortável com o serviço Tumblr. Como observado por usuários tornou-se popular (mais de 100.000 downloads) de expansão, Arquivo Poster desenvolvedores secretamente incorporado mineiro e, assim, ganhou seu público.

E o Google não está com pressa para limpar expansão nocivo de sua loja online. Então, antes de instalar a nova extensão baseada em navegador de pelo menos ler os comentários - de repente para a expansão livre terá que pagar o poder do seu computador.

Sinais de-obra vírus mineiros

alta carga de sistema

Os computadores modernos são muito bem executado e o poder não permite o uso de todo o poder de processamento em vão. Isto é especialmente verdadeiro de laptops: durante a navegação, vídeo, ou simplesmente os seus fãs são quase inaudível.

Lembre-se, como o ruído do sistema de refrigeração está sob carga pesada, como jogos? Se o seu computador está permanentemente agitada e sistema bask assustador freios e congela, em seguida, seus recursos alguém consome. E o mais provável, é um vírus-mineiro.

Carga durante períodos de inatividade

Existem variantes de mineiros, que estão incluídos apenas nos momentos de inatividade do usuário. Vamos dizer que você deixar o seu computador ligado, mas se afastou dele. Depois de alguns minutos, os fãs começam a uivar, e o mineiro leva o seu trabalho sujo e pára de funcionar assim que você re-assume o mouse. Este modo de existência parasitária permite que o vírus passar despercebida por um longo tempo.

Prevenção e Tratamento

Nem todos os softwares anti-vírus está lutando com sucesso os mineiros,. O fato de que a mineração por si só - não é um processo de danos ou criptografar arquivos (como no caso do vírus extorsionários, por exemplo). Se um mineiro em particular não é antivírus com base, o vírus será identificado como "voraz", mas é uma aplicação segura.

Se você não quiser se tornar um ganhador criptomoeda estrangeiro passivo, siga as orientações simples.

1. pense de download

Não importa quão grande a tentação de baixar aplicativos piratas, música, filmes, apenas a recursos legais podem garantir a segurança. Juntamente com arquivos questionáveis em seu computador ou smartphone provavelmente vai ter algum Trojan.

Expansão do seu arquivo deve corresponder ao tipo de conteúdo que deseja baixar. Livro, música ou filme pode não ter a extensão .EXE ou .dmg.

Se houvesse suspeitas, é melhor não arriscar depois de baixar o arquivo e verificar se Antivirus. Há muitos scanners online gratuitos, tais como:

- Kaspersky VirusDesk;

- Dr. teia;

- VirusTotal;

- PhishTank;

- Unmask Parasites.

Para garantir melhor tentar uma vez 2-3 recursos.

2. Faça anexos não abertos a partir de cartas estranhas

Se você recebeu uma carta de um desconhecido com um acessório estranho, excluí-lo sem um segundo pensamento. A maior parte dos investimentos em e-mails de phishing são tipos de arquivos RTF, XLS e .ZIP, texto ou seja, tabelas e arquivos, respectivamente. Arquivos executáveis .exe são raros, porque eles bloquear o envio muitos serviços de e-mail e integradas de TI proteção do sistema.

Mesmo documento do Word inofensivo ou um vídeo pode levar a infecção computador mineiro.

O nome específico do arquivo malicioso não existe. Eles estão constantemente mudando, mas sempre permanecem nomes atraentes como "moi_foto.zip", "tendery_2018.xls", "zarplaty.doc" e similares.

3. Use um antivírus confiável

conhecido antivirus Aprendemos a pegar bons mineiros. Além disso, mesmo se o banco de dados do anti-vírus ainda não adicionou uma nova modificação do vírus-mineiro, seu trabalho pode ser bloqueado devido à análise heurística. Na descrição de um número de software antivírus em texto simples dito sobre proteção contra vírus-mineiros. Mas não se esqueça que, sem o banco de dados diariamente anti-vírus atualização torna-se inútil. Use uma cópia cortado de antivírus que não pode ser atualizado? Suponha que o computador foi deixado sem proteção.

4. sistema de atualização

Regularmente atualizar os aplicativos do sistema, antivírus, navegador e escritórios operacionais. A primeira atualização é liberado para fixar bugs em aplicações e fecha furos da segurança.

Para antivírus software é especialmente importante: além de banco de dados, filtros atualizados sites de phishing, firewalls e outros componentes importantes, o que impede o computador.

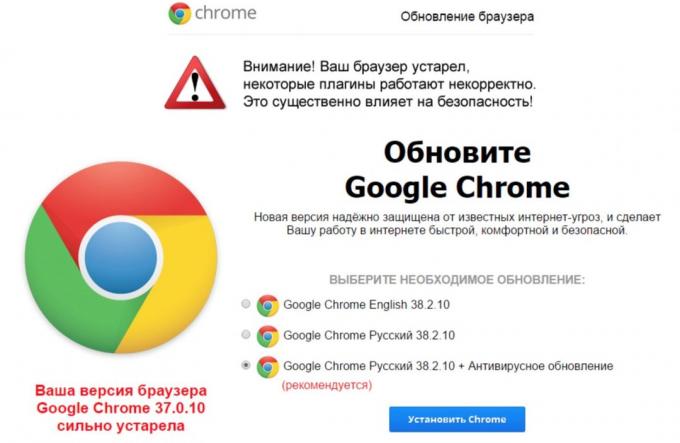

Não se esqueça que você pode atualizar o aplicativo só através da sua própria interface. Se um site de repente ofertas para baixar uma atualização para antivírus, sistema operacional ou navegador, lá você está garantido esperando por um vírus ou trojan. Além disso, não instale as atualizações recebidas por mail.

5. Use bloqueadores de extensão em navegadores

extensões do navegador, como nenhuma moeda ou minerBlock para Chrome e Firefox, MinerBlock para o Chrome, irá bloquear vírus conhecidos-mineiros que trabalham no browser. Talvez esta é a única maneira de proteger contra os mineiros. A principal coisa - não proíbem extensões para manter seus bancos de dados para garantir que eles permaneçam relevantes.

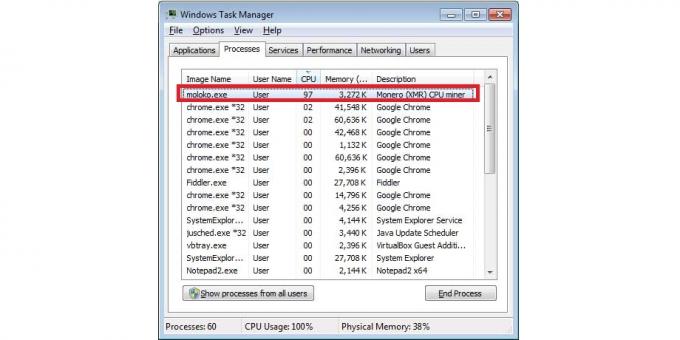

6. Há dúvidas? Execute o "Gerenciador de Tarefas"

Se você perceber que seu computador começou a abrandar, e os fãs laptop não pare, você pode verificar rapidamente os processos ativos. No Windows, execute o teclado "Task Manager" atalho Ctrl + Shift + Esc, e no MacOS, pesquisando utilitário find "Sistema de Monitoramento".

Ordenar processa por uso de CPU e ver que "come" a maioria dos recursos. Se a utilização da CPU processo por 80-90%, em seguida, procure o seu nome nos motores de busca - de repente é um mineiro conhecido. Ao mesmo tempo, verificar o sistema de Antivirus.

veja também

- Preto Mining: Como ganhar dinheiro através de computadores de outras pessoas →

- Como encontrar um web-mineiro no Chrome →

- 5 firewall confiável para proteger o seu computador →